какая команда удалит на коммутаторе на котором настроено несколько сетей vlan только vlan 100

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Полное руководство по настройке VLAN

Все о вланах и транках

Создание VLAN-ов, как и все другие конфигурации на сетевом оборудование, достигается путем ввода соответствующих команд. В этой статье рассматриваются настройка разных типов VLAN на коммутаторах Cisco.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Диапазоны VLAN на коммутаторах Catalyst

В зависимости от модели, коммутаторы Cisco поддерживает разное число VLAN. Числа поддерживаемых VLAN обычно вполне достаточно для задач большинства компаний. Например, коммутаторы Cisco Catalyst 2960 и 3650 поддерживают больше 4000 виртуальных сетей. Нормальный диапазон VLAN начинается от 1 до 1005, а расширенный – от 1006 до 4094. На выводе внизу можно увидеть VLAN по умолчание на коммутаторе Cisco Catalyst 2960 с Cisco IOS 15 версии.

Нормальный диапазон VLAN

Ниже перечислены основные характеристики нормального диапазона:

Расширенный диапазон

Ниже перечислены основные характеристики расширенного VLAN:

Команды для создания VLAN

В таблице ниже перечислены команды, которые нужно вводит для создания VLAN и присвоения им названия. Хорошей практикой считается давать VLAN понятные названия, чтобы облегчить поиск и устранение проблем в будущем.

Войти в режим глобальной конфигурации

Switch# configure terminal

Создать VLAN с валидным ID

Switch(config)# vlan vlan-id

Указать уникальное имя для идентификации VLAN

Switch(config-vlan)# name vlan-name

Вернуться в привилегированный режим EXEC

Пример создания VLAN

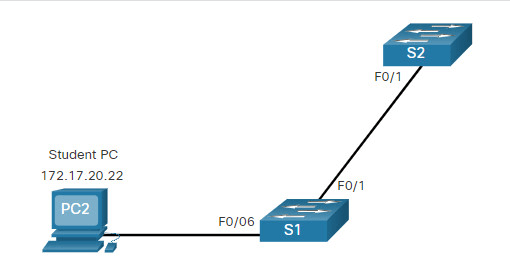

В топологии ниже, порт к которому подключен ПК Stundent, еще не добавлен ни в один VLAN, но у него есть IP 172.17.20.22, который принадлежит VLAN 20.

Пример ниже демонстрирует настройку VLAN 20 с названием student на коммутаторе S1.

Примечание: Кроме создание VLAN-ов по одному, так же есть возможность создания нескольких влан, вводя их идентификаторы через запятые или дефис. Например, команда vlan 100,102,105-107 в режиме конфигурации создаст сразу 5 VLAN-ов с идентификаторами 100, 102, 105, 106, и 107

Добавление портов в VLAN

После создания VLAN, следующий шаг – это добавление нужных портов в конкретный VLAN.

В таблице ниже приведены команды для переведения порта в режим access и добавления в конкретный VLAN. Команда switchport mode access опциональна, но в целях безопасности рекомендуется вводить ее, так как она принудительно переводит порт в режим access, что помогает защищаться от атак вроде VLAN Hopping.

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установить порт в режим access

Switch(config-if)# switchport mode access

Присвоить порт VLAN’у.

Switch(config-if)# switchport access vlan vlan-id

Вернуться в привилегированный режим EXEC

Примечание: Для одновременной конфигурации нескольких портов можно воспользоваться командой interface range.

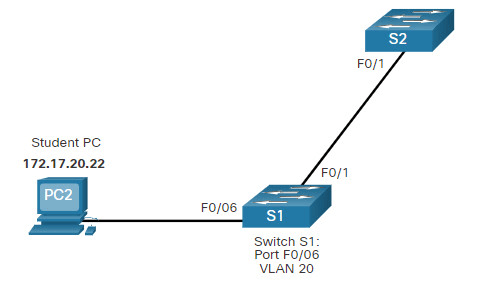

Пример присвоения порту VLAN

В топологии ниже порт F0/6 коммутатора S1 настроен в режиме access и добавлен в VLAN 20. Теперь любое устройство, подключенное к данному порту, будет в 20-ом VLAN-е, как и ПК2 в нашем случае.

А ниже приведен пример команд для реализации вышеуказанной цели.

VLAN настраивается на порту коммутатора, а не на конечном устройстве. ПК2 присвоен IP адреси маска подсети, которая относиться к VLAN 20, а последний указан на порту коммутатора. Если VLAN 20 настроить на другом коммутаторе, администратор сети должен настроить другой компьютер так, чтобы он был в одной подсети с ПК2 (172.17.20.0/24).

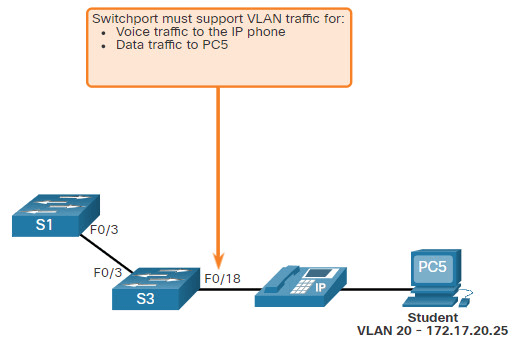

VLAN данных и голосовой VLAN

Например, в топологии ниже, ПК5 подключен к IP телефону, который в свою очередь подключен к порту F0/18 коммутатора S3. Для реализации данной идеи созданы VLAN данных и голосовой VLAN.

Пример голосового VLAN и VLAN данных

Чтобы настроить на интерфейсе голосовой VLAN используется команда switchport voice vlan [vlan-id] в режиме конфигурации порта на коммутаторе.

В сетях, где поддерживается голосовой трафик, обычно настраиваются различные QoS. Голосовой трафик должен быть маркирован доверенным, как только попадет на интерфейс. Чтобы пометить голосовой трафик как доверенный, а так же указать какое поле пакета используется для классификации трафика, применяется команда mls qos trust [cos | device cisco-phone | dscp | ip-precedence] в режиме конфигурации интерфейса.

Конфигурация в примере ниже создаст два VLAN-а и присвоит порту F0/18 коммутатора S3 VLAN данных с идентификатором 20, а также голосовой VLAN 150 и включит QoS, на основе CoS.

Проверка настроек VLAN

После настроек VLAN, правильность конфигурации можно проверить с помощью команды show с последующим ключевым словом.

Отображение имени, статуса и портов VLAN по одной VLAN на строку

Отображение информации об определенном номере VLAN ID. Для vlan-id диапазон от 1 до 4094

Отображение сводной информации о VLAN

Команда show vlan summary выводит количество настроенных VLAN на коммутаторе:

Переназначение VLAN на интерфейсе

Есть несколько вариантов переназначения интерфейсу VLAN-а.

Если неправильно сконфигурировали VLAN на интерфейсе, просто введите команду switchport access vlan vlan-id подставив нужный VLAN. Например, представим что порт F0/18 добавлен в VLAN по умолчанию VLAN 1. Чтобы поменять на VLAN 20, достаточно ввести switchport access vlan 20.

На выводе ниже можно убедиться, что 18-ый порт коммутатора находится в VLAN по умолчанию.

Удаление VLAN

Для удаления VLAN используется команда no vlan vlan-id в глобальном режиме конфигурации.

Внимание: Прежде чем удалить VLAN убедитесь, что все интерфейсам с данным VLAN назначен другой.

Чтобы удалить весь файл vlan.dat введите команду delete flash:vlan.dat в привилегированном режиме EXEC. После перезагрузки все настроенные на коммутаторе VLAN удалятся.

Настройка Trunk

После создания и настройки VLAN, пора перейти к конфигурации Trunk портов. Trunk это связь на втором уровне OSI между коммутаторами, который пропускает все VLAN (если список разрешенных VLAN явно не указан).

Для настройки интерфейса в режиме Trunk нужно воспользоваться команды, указанные ниже в таблице:

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установите порт в режим постоянного транкинга

Switch(config-if)# switchport mode trunk

Устанавливает для native VLAN значение, отличное от VLAN 1

Switch(config-if)# switchport trunk native vlan vlan-id

Укажите список VLAN, разрешенных для транка

Switch(config-if)# switchport trunk allowed vlan vlan-list

Вернуться в привилегированный режим EXEC

Пример настройки Trunk

В топологии ниже VLAN 10, 20 и 30 обслуживают компьютеры Faculty, Student и Guest. Порт F0/1 коммутатора S1 настроек в режиме Trunk и пропускает VLAN-ы 10, 20, 30. VLAN 99 настроен в качестве native (VLAN по умолчанию).

В данном примере показывается настройка порта в режиме trunk, смена VLAN по умолчанию и ограничение разрешенных VLAN.

Примечание: В данном примере подразумевается, что используется коммутатор Cisco Catalyst 2960, в котором порты по умолчанию используют 802.1Q. На других коммутаторах может понадобиться ручная настройка режима энкапсуляции на интерфейсе. Так же следует настроить VLAN по умолчанию на обоих концах, иначе коммутатор будет выдавать ошибки.

Проверка настройки Trunk

Вывод ниже демонстрирует настройки интерфейса Fa0/1 коммутатора S1. Данный вывод получен с помощью команды show interfaces interface-ID switchport :

Подчеркнутые части показывают режим работы интерфейса и нативный VLAN.

Сброс trunk до настроек по умолчанию

Вывод команды show interfaces f0/1 switchport показывает, что порт сброшен до настроек по умолчанию:

В вывод ниже показывает команды, которые используются для смены режима работы интерфейс с trunk на access.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

VLAN в Cisco

Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco.

В статье будет рассмотрен вопрос выполнения настроек VLAN в Cisco

Настройка VLAN на коммутаторах Cisco под управлением IOS

Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco. Этот протокол позволяет инкапсулировать фрейм с целью передачи данных о причастности к тому или иному VLAN. Современные модели этот протокол не поддерживают, а работают только с 802.1Q.

Создается VLAN с идентификатором 2 и задается для него имя следующим образом:

sw1(config-vlan)# name test

Для удаления VLAN с идентификатором 2 используется:

sw1(config)# no vlan 2

Настройка Access портов

Для назначения коммутационного порта в VLAN нужно:

sw1(config)# interface fa0/1

sw1(config-if)# switchport mode access

sw1(config-if)# switchport access vlan 2

Диапазон коммутационных портов с fa0/4 до fa0/5 для VLAN 10 выполняется следующим образом:

sw1(config-if-range)# switchport mode access

sw1(config-if-range)# switchport access vlan 10

Чтобы просмотреть информацию о состоянии VLAN нужно:

sw1# show vlan brief

VLAN Name Status Ports

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

Настройка Trunk

Чтобы иметь возможность передачи трафика от нескольких VLAN посредством одного порта, его следует перевести в режим trunk. Конкретные режимы интерфейса (режим умолчания отличаются для разных моделей):

По умолчанию для режима trunk разрешаются все VLAN. Чтобы через любой из поддерживаемых VLAN выполнялась передача данных, он должен быть активным. В активную фазу он переходит тогда, когда его создали на коммутаторе и один из его портов находится в режиме up/up.

VLAN создается на коммутаторе посредством команды vlan. Также он может формироваться автоматически на коммутаторе, когда к нему добавляются интерфейсы в режиме access.

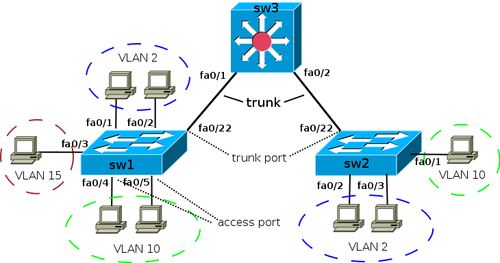

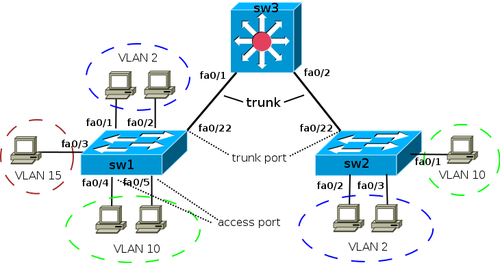

В схеме, используемой с целью демонстрации настроек для коммутаторов sw1 и sw2, требуемые VLAN создадутся в момент добавления access-портов к соответствующим VLAN:

sw1(config)# interface fa0/3

sw1(config-if)# switchport mode access

sw1(config-if)# switchport access vlan 15

% Access VLAN does not exist. Creating vlan 15

Поскольку на коммутаторе sw3 отсутствуют access-порты, нужно создать все нужные VLAN:

sw3(config)# vlan 2,10,15

Чтобы автоматически создать VLAN на устройствах коммутации, можно применять протокол VTP.

Настройка статического Trunk

Чтобы создать статический trunk нужно:

sw1(config)# interface fa0/22

sw1(config-if)# switchport mode trunk

Модели коммутаторов, которые поддерживают ISL, после попытки перевода интерфейса в режим статического trunk могут выбрасывать следующую ошибку:

sw1(config-if)# switchport mode trunk

Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Ошибка генерируется потому, что процесс динамического определения инкапсуляции (выбор 802.1Q или ISL) может поддерживаться только с динамическим режимом trunk. Для настройки статического trunk нужно процедуру инкапсуляции также сделать статической. Этот тип коммутаторов предусматривает явное указание типа инкапсуляции для конкретного интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

После этого повторно выполняется команда для настойки статического trunk – switchport mode trunk.

Динамическое создание Trunk

Dynamic Trunk Protocol (DTP) является проприетарным протоколом Cisco, обеспечивающим коммутационным устройствам возможность определять находится ли в состоянии поднятия trunk соседний коммутатор и какой протокол нужно задействовать ISL или 802.1Q. DTP включается по умолчанию. Он владеет следующими режимами интерфеса:

Для перевода интерфейса в режим auto:

sw1(config-if)# switchport mode dynamic auto

Для перевода интерфейса в режим desirable:

sw1(config-if)# switchport mode dynamic desirable

Для перевода интерфейса в режим nonegotiate:

sw1(config-if)# switchport nonegotiate

Для проверки текущего режима DTP:

sw# show dtp interface

Разрешенные VLAN’

Изначально, по умолчанию, в trunk разрешаются все VLAN. Также можно создать ограничение перечня VLAN, которые можно передавать через тот или иной trunk. Чтобы указать список разрешенных VLAN для порта fa0/22 нужно выполнить:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Чтобы добавить еще один разрешенный VLAN:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan add 160

Для удаления VLAN из списка разрешенных:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan remove 160

Native VLAN

Для стандарта 802.1Q используется понятие native VLAN. Информационный трафик для этого VLAN будет передаваться нетегированным. По умолчанию его роль выполняет VLAN 1, но можно указать и иной VLAN как native.

Для настройки VLAN 5 в native нужно:

sw1(config-if)# switchport trunk native vlan 5

После этого весь трафик, который принадлежит к VLAN 5, передастся посредством trunk-интерфейса нетегированным, а весь трафик, который пришел на trunk-интерфейс будет иметь маркировку, как принадлежащий к VLAN 5.

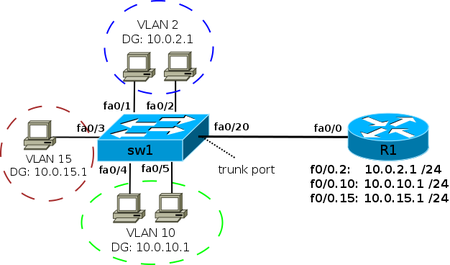

Настройка процесса маршрутизации между VLAN

Все настройки, касающиеся назначения портов VLAN, которые ранее выполнены для sw1, sw2, sw3 сохраняются. Для дальнейших настроек коммутатор sw3 используется как устройство 3-уровня.

Для этой схемы выполнять дополнительные настройки на маршрутизаторе не нужно. Коммутационная платформа будет реализовывать процесс маршрутизации между сетевыми конфигурациями разных VLAN, а к маршрутизатору будет отправляться трафик, который предназначен для других сетей.

Настройки для коммутатора sw3:

VLAN / интерфейс 3го уровня IP-адрес

Fa 0/10 192.168.1.2 /24

тобы включить маршрутизацию на коммутаторе нужно:

sw3(config)# ip routing

Для определения адреса в VLAN, который будет использован, как маршрут по умолчанию для компьютерных систем во VLAN 2:

sw3(config)# interface Vlan2

sw3(config-if)# ip address 10.0.2.1 255.255.255.0

sw3(config-if)# no shutdown

Чтобы задать адрес для VLAN 10:

sw3(config)# interface Vlan10

sw3(config-if)# ip address 10.0.10.1 255.255.255.0

sw3(config-if)# no shutdown

Процесс перевода интерфейсов в режим 3-го уровня

Интерфейс fa0/10 соединяется с маршрутизатором и может переводиться в режим 3-го уровня. Для выполнения этой процедуры с заданием IP-адреса нужно:

sw3(config)#interface FastEthernet 0/10

sw3(config-if)# no switchport

sw3(config-if)# ip address 192.168.1.2 255.255.255.0

sw3(config-if)# no shutdown

R1 будет играть роль шлюза по умолчанию для конкретной сети. Информация, которая не предназначена для сети VLAN будет передаваться к R1.

Для настройки маршрута по умолчанию нужно выполнить:

sw3(config) ip route 0.0.0.0 0.0.0.0 192.168.1.1

Просмотр информации

Для просмотра информации о транке:

Port Mode Encapsulation Status Native vlan

Fa0/22 on 802.1q trunking 1

Port Vlans allowed on trunk

Port Vlans allowed and active in management domain

Port Vlans in spanning tree forwarding state and not pruned

Чтобы выполнить просмотр информации о настройках интерфейса (trunk) нужно:

sw1# show interface fa0/22 switchport

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Operational Dot1q Ethertype: 0x8100

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (VLAN_1)

Administrative Native VLAN tagging: enabled

Operational Native VLAN tagging: disabled

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Чтобы выполнить просмотр информации о настройках интерфейса (access):

sw1# show interface fa0/3 switchport

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Operational Dot1q Ethertype: 0x8100

Negotiation of Trunking: Off

Access Mode VLAN: 15 (VLAN0015)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Operational Native VLAN tagging: disabled

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Просмотреть информацию о VLAN:

sw1# show vlan brief

VLAN Name Status Ports

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

Диапазоны VLAN

VLANs Диапазон Использование Передается VTP

1 Normal VLAN по умолчанию. Можно использовать, но нельзя удалить. Да

2-1001 Normal Для VLANов Ethernet. Можно создавать, удалять и использовать. Да

1002-1005 Normal Для FDDI и Token Ring. Нельзя удалить. Да

1006-4094 Extended Только для VLANов Ethernet. Версия 1 и 2 нет, версия 3 да

Примеры настройки

Базовая настройка VLAN (без настройки маршрутизации)

Для коммутатора sw3 маршрутизация между VLAN не настроена, поэтому хосты могут передаваться только в области одного VLAN.

Хосты для коммутатора sw1 в VLAN 2 могут взаимодействовать сами с собой и с хостами VLAN 2 коммутатора sw2. Правда они не могут взаимодействовать с хостами других VLAN коммутаторов sw1 и sw2.

Не все возможные настройки являются обязательными. К примеру, перечислять разрешенные VLAN для trunk не обязательно для его работы, но нужно выполнять явную настройку разрешенных VLAN.

Настройка trunk для sw1 и sw2 несколько отличается от sw3. Для него не нужно задавать инкапсуляцию trunk, так как sw3 может поддерживать только режим 802.1Q.

Конфигурация sw1 имеет вид:

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 15

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

Конфигурация sw2 имеет вид:

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10

Конфигурация sw3 имеет вид:

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

switchport mode trunk

switchport trunk allowed vlan 1,2,10

Конфигурация с настройкой маршрутизации между VLAN

Для коммутатора sw3 выполнена настройка маршрутизации между VLAN, поэтому для этой схемы хосты могут обмениваться в области одного VLAN и между разными VLAN.

Процедуры настройки коммутаторов sw1 и sw2 аналогичные, как и прошлый раз. Добавлены только некоторые настройки для коммутатора sw3.

Конфигурация sw1 имеет вид:

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 15

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

Конфигурация sw2 имеет вид:

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10

Конфигурация sw3 имеет вид:

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

switchport mode trunk

switchport trunk allowed vlan 1,2,10

ip address 192.168.1.2 255.255.255.0

ip address 10.0.2.1 255.255.255.0

ip address 10.0.10.1 255.255.255.0

ip address 10.0.15.1 255.255.255.0

ip route 0.0.0.0 0.0.0.0 192.168.1.1

Настройка VLAN для маршрутизаторов Cisco

интерфейсов в этом случае правильно создавать логические подинтерфейсы. Их создают на физических интерфейсах каждого VLAN. Порт коммутатора, который ведет к маршрутизатору, должен настраиваться как тегированный порт (trunk).

Схема, для которой процесс маршрутизации выполняется между VLAN на маршрутизаторе, называется «router on a stick». IP адреса шлюзов по умолчанию для VLAN:

Для логических подинтерфейсов нужно указать, что на интерфейс будет приходить тегированный трафик, а также указать номер соответствующего VLAN. Выполнить эту процедуру можно соответствующей командой при настройке подинтерфейса:

R1(config-if)# encapsulation dot1q

Чтобы создать логический подинтерфейс для VLAN 2:

R1(config)# interface fa0/0.2

R1(config-subif)# encapsulation dot1q 2

R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Чтобы создать логический подинтерфейс для VLAN 10:

R1(config)# interface fa0/0.10

R1(config-subif)# encapsulation dot1q 10

R1(config-subif)# ip address 10.0.10.1 255.255.255.0

Порт, ведущий от коммутатора к маршрутизатору должен настраиваться как статический trunk:

switchport trunk encapsulation dot1q

switchport mode trunk

Пример настройки

Конфигурационные файлы для первой схемы:

Для конфигурации sw1:

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 15

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,10,15

Для конфигурации R1:

encapsulation dot1q 2

ip address 10.0.2.1 255.255.255.0

encapsulation dot1q 10

ip address 10.0.10.1 255.255.255.0

encapsulation dot1q 15

ip address 10.0.15.1 255.255.255.0

Настройка native VLAN

В режиме умолчания информационный трафик VLAN 1 передается нетегированым (VLAN 1 работает, как native). В этом случае для физического интерфейса маршрутизатора устанавливается адрес из сети VLAN 1.

Чтобы задать адрес для физического интерфейса:

R1(config)# interface fa0/0

R1(config-if)# ip address 10.0.1.1 255.255.255.0

Когда нужно создать подинтерфейс передачи нетегированного трафика, в нем указывается, что он принадлежит native VLAN. Как пример, для native VLAN 99:

R1(config)# interface fa0/0.99

R1(config-subif)# encapsulation dot1q 99 native

R1(config-subif)# ip address 10.0.99.1 255.255.255.0