код события 4625 аудит отказа

ID события 4625 регистрируется каждые 5 минут при использовании пакета управления Exchange 2010 г. в Operations Manager

В этой статье описывается по-конструкторское поведение, которое регистрируется каждые 5 минут при использовании пакета управления Microsoft Exchange 2010 г. в System Center Operations Manager.

Оригинальная версия продукта: System Center 2012

Исходный номер КБ: 2591305

Симптомы

При использовании пакета Exchange 2010 года в System Center Operations Manager вы можете получать событие сбоя аудита безопасности в журнале событий безопасности каждые 5 минут. Вот пример события:

Имя журнала: безопасность

Источник: Microsoft-Windows-Security-Auditing

Дата:

ID события: 4625

Категория задач: Logon

Уровень: Сведения

Ключевые слова: сбой аудита

Пользователь: N/A

Компьютер: ComputerName

Описание:

Учетная запись не смогла войти в систему.

Учетная запись, для которой не удалось использовать logon:

ID безопасности: NULL SID

Имя учетной записи: Aextest_

Домен учетной записи:

Сведения о сбоях:

Причина отказа: неизвестное имя пользователя или плохой пароль.

Состояние: 0xc000006d

Состояние sub: 0xc0000064

Сведения о сети:

Имя рабочей станции: WorkstationName

Адрес сети источника: SourceNetworkAddress

Исходный порт: 30956

Причина

Решение

Это событие можно игнорировать, как и по проекту.

4625(F): учетная запись не смогла войти в систему.

Описание события:

Это событие создает, если попытка логотипа учетной записи не удалась, когда учетная запись уже заблокирована. Он также создает для попытки логотипа, после которой учетная запись была заблокирована.

Он создается на компьютере, на котором была предпринята попытка логона, например, если попытка логона была предпринята на рабочей станции пользователя, то событие будет в журнале на этой рабочей станции.

Это событие создается на контроллерах доменов, серверах членов и рабочих станциях.

Рекомендации см. в Рекомендации мониторинга безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Тема:

Security ID [Type = SID]: SID учетной записи, сообщаемой о сбое логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая сообщила сведения о сбое логотипа.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: “Win81”.

Тип logon [Type = UInt32]— тип выполненного логотипа. “Таблица 11. Windows Типы logon” содержит список возможных значений для этого поля.

Таблица 11: Windows типы логотипов

| Тип входа в систему | Название типа входа | Описание |

|---|---|---|

| 2 | Interactive (Интерактивные) | Пользователь успешно вошел в систему на данном компьютере. |

| 3 | Network | Пользователь или компьютер вошли в систему на данном компьютере через сеть. |

| 4 | Batch | Пакетный тип входа используется пакетными серверами, исполнение процессов на которых производится по поручению пользователя, но без его прямого вмешательства. |

| 5 | Обслуживание | Служба была запущена диспетчером служб. |

| 7 | Unlock | Эта рабочая станция была разблокирована. |

| 8 | NetworkClearText | Пользователь вошел в систему на данном компьютере через сеть. Пароль пользователя передан в пакет проверки подлинности в нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом. |

| 9 | NewCredentials | Инициатор вызова клонировал свой текущий маркер и указал новые учетные данные для исходящих соединений. Новый сеанс входа в систему имеет то же самое локальное удостоверение, но использует другие учетные данные для других сетевых соединений. |

| 10 | RemoteInteractive | Пользователь выполнил вход в систему на этом компьютере через службы терминалов или удаленного рабочего стола. |

| 11 | CachedInteractive | Пользователь выполнил вход в систему на этом компьютере с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных. |

Учетная запись, для которой не удалось использовать logon:

Security ID [Type = SID]: SID учетной записи, указанной в попытке логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, указанной в попытке логотипа.

Домен учетной записи [Type = UnicodeString]: домен или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: “Win81”.

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.”

Сведения о сбоях:

Причина отказа [Type = UnicodeString]: текстовое объяснение значения поля Status. Для этого события обычно используется значение “Учетная записьзаблокирована”.

Состояние [Type = HexInt32]: причина сбой logon. Для этого события обычно используетсязначение “0xC0000234”. Наиболее распространенные коды состояния перечислены в таблице 12. Windows коды состояния логотипа.

Таблица 12: Windows коды состояния логотипа.

| Код состояния\sub-status | Описание |

|---|---|

| 0XC000005E | В настоящее время нет серверов с логотипами, доступных для обслуживания запроса на логотип. |

| 0xC0000064 | Логотип пользователя с ошибкой или плохой учетной записью пользователя |

| 0xC000006A | Логотип пользователя с ошибкой или плохим паролем |

| 0XC000006D | Причиной является либо плохое имя пользователя, либо сведения о проверке подлинности |

| 0XC000006E | Указывает, что указанные имена пользователей и сведения о проверке подлинности допустимы, но некоторые ограничения учетных записей пользователей препятствуют успешной проверке подлинности (например, ограничения по времени). |

| 0xC000006F | Логотип пользователя за пределами разрешенных часов |

| 0xC0000070 | Логотип пользователя с несанкционированной рабочей станции |

| 0xC0000071 | Логос пользователя с истекшим паролем |

| 0xC0000072 | Логотип пользователя для учетной записи, отключенной администратором |

| 0XC00000DC | Указывает, что сервер Sam Server оказался в неправильном состоянии для выполнения нужной операции. |

| 0XC0000133 | Слишком далеко не синхронизируются часы между DC и другим компьютером |

| 0XC000015B | Пользователю не был предоставлен запрашиваемого типа логотипа (также называемого правойэмблемой) на этом компьютере |

| 0XC000018C | Запрос logon не удалось, так как связь доверия между основным доменом и доверенным доменом не удалось. |

| 0XC0000192 | Была предпринята попытка логотипа, но служба Netlogon не была запущена. |

| 0xC0000193 | Логотип пользователя с просроченной учетной записью |

| 0XC0000224 | Пользователь должен изменить пароль в следующем логотипе |

| 0XC0000225 | Очевидно, ошибка в Windows, а не риск |

| 0xC0000234 | Логотип пользователя с заблокированной учетной записью |

| 0XC00002EE | Причина отказа: ошибка произошла во время Logon |

| 0XC0000413 | Отказ от логона. Компьютер, на который вы вошел, защищен брандмауэром проверки подлинности. Указанной учетной записи не разрешается проверка подлинности на компьютере. |

| 0x0 | Состояние ОК. |

Чтобы увидеть значение других кодов состояния или подштатных кодов, можно также проверить код состояния в файле ntstatus.h главы окна в Windows SDK.

Сведения о процессе:

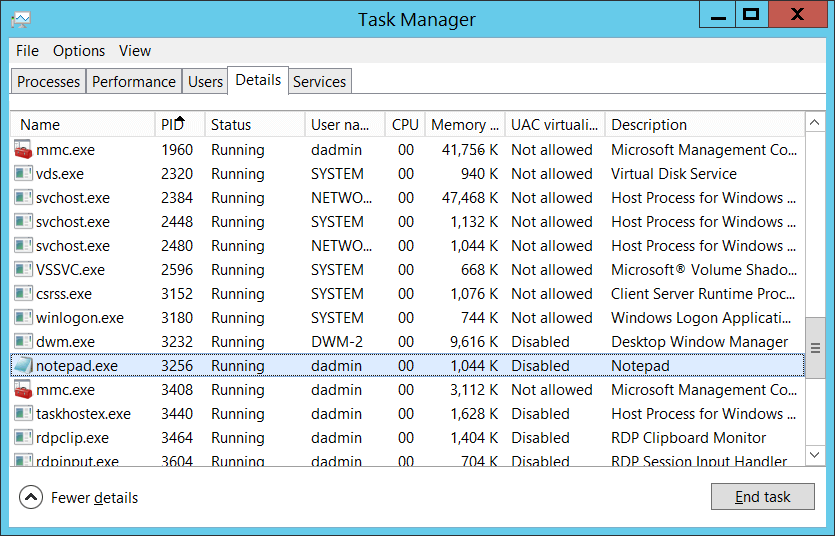

Caller Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted the logon. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка “Подробности”, столбец “ИД процесса”):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии “4688: создан процесс” Информация о процессе\ ИД нового процесса.

Имя процесса вызова [Тип = UnicodeString]: полный путь и имя исполняемого для процесса.

Сведения о сети:

Имя рабочей станции [Type = UnicodeString]: имя машины, с которого была выполнена попытка логотипа.

Исходный сетевой адрес [Type = UnicodeString]: IP-адрес компьютера, с которого была выполнена попытка логотипа.

Адрес IPv6 или ::ffff:IPv4 адреса клиента.

::1 или 127.0.0.1 означает localhost.

Исходный порт [Type = UnicodeString]: исходный порт, который использовался для попытки логотипа с удаленного компьютера.

Подробные сведения о проверке подлинности:

Logon Process [Type = UnicodeString]: имя доверенного процесса логотипа, который использовался для попытки логотипа. Дополнительные сведения см. в описании события”4611:доверенный процесс логона, зарегистрированный в локальном органе безопасности”.

Пакет проверки подлинности [Type = UnicodeString]: имя пакета проверки подлинности, который использовался для процесса проверки подлинности логотипа. Пакеты по умолчанию, загруженные на запуск LSA, расположены в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig. Другие пакеты можно загрузить во время запуска. При загрузке нового пакета регистрируется событие”4610:пакет проверки подлинности, загруженный местным органом безопасности” (как правило, для NTLM) или”4622:пакет безопасности был загружен местным органом безопасности” (обычно для Kerberos), чтобы указать, что новый пакет был загружен вместе с именем пакета. Наиболее распространенные пакеты проверки подлинности:

NTLM — проверка подлинности семейства NTLM

Kerberos — проверка подлинности Kerberos.

Согласование — пакет безопасности Negotiate выбирает между протоколами Kerberos и NTLM. Согласование выбирает Kerberos, если она не может быть использована одной из систем, участвующих в проверке подлинности или вызываемого приложения не предоставили достаточно информации для использования Kerberos.

Transited Services [Type = UnicodeString] [Kerberos-only]: список передаваемых служб. Передаваемые службы заполняются, если логотип был результатом процесса логотипа S4U (Service For User). S4U — это расширение Майкрософт до протокола Kerberos, позволяя службе приложений получать билет на службу Kerberos от имени пользователя — чаще всего это делается на интерфейсной веб-сайте для доступа к внутреннему ресурсу от имени пользователя. Дополнительные сведения о S4U см. в https://msdn.microsoft.com/library/cc246072.aspx

Имя пакета (только для NTLM) [Type = UnicodeString]: имя подпакета lan Manager (имя протоколасемейства NTLM), которое использовалось во время попытки логотипа. Возможные значения:

Заполняется только в том случае, если “Пакет проверки подлинности” = “NTLM”.

Длина ключа [Тип = UInt32]: длина ключа безопасности сеанса NTLM. Как правило, она имеет длину 128 битов или 56 битов. Этот параметр всегда 0, если “Пакет проверки подлинности” = “Kerberos”, так как он не применим к протоколу Kerberos. Это поле также будет иметь значение “0”, если kerberos был согласован с помощью пакета проверки подлинности Negotiate.

Рекомендации по контролю безопасности

Для 4625 (F): учетная запись не смогла войти в систему.

В этом событии также см. рекомендации по мониторингу безопасности для многих событий аудита.

Если у вас есть заранее определенное “Имяпроцесса” для процесса, о чем сообщалось в этом событии, отслеживайте все события с помощью “Имяпроцесса”, не равного вашему определенному значению.

Вы можете отслеживать, не находится ли “Имяпроцесса” в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах процессов (например,“mimikatz” или** “cain.exe”), **проверьте эти подстройки в “Имяпроцесса”.

Если Subject\Account Name — это имя учетной записи службы или учетной записи пользователя, может быть полезно узнать, разрешена ли эта учетная запись (или ожидается) запрашивать логос для учетной записи, для которой не удалось использовать logon\Security ID.

Чтобы отслеживать несоответствие между типом логотипа и используемой учетной записью (например, если тип Logon 4-Batch или 5-Service используется членом административной группы домена), в этом событии отслеживайте тип Logon Type.

Если у вас есть домен высокой стоимости или локализованная учетная запись, для которой необходимо отслеживать каждую блокировку, отслеживайте все события 4625 с помощью “Subject\Security ID”, соответствующего учетной записи.

Рекомендуется следить за всеми событиями 4625 для локальных учетных записей, так как эти учетные записи обычно не должны быть заблокированы. Мониторинг особенно важен для критически важных серверов, административных рабочих станций и других ценных активов.

Рекомендуется следить за всеми событиями 4625 для учетных записей служб, так как эти учетные записи не должны быть заблокированы или не должны функционировать. Мониторинг особенно актуален для критически важных серверов, административных рабочих станций и других ценных активов.

Если ваша организация ограничивает логотипы следующими способами, вы можете использовать это событие для мониторинга соответствующим образом:

Если “Account For Which Logon failed \Security ID” никогда не следует использовать для входа из определенного имени Network Information\Workstation.

Если определенная учетная запись, например учетная запись службы, должна использоваться только из внутреннего списка IP-адресов (или другого списка IP-адресов). В этом случае можно отслеживать сетевой сетевой адрес и сравнивать сетевой адрес со списком IP-адресов.

Если в организации всегда используется определенная версия NTLM. В этом случае вы можете использовать это событие для мониторинга имени пакета (только для NTLM), например для поиска событий, в которых только имя пакета (только NTLM) не равно NTLM V2.

Если NTLM не используется в организации или не должна использоваться определенной учетной записью (New Logon\Security ID). В этом случае отслеживайте все события, в которых пакет проверки подлинности является NTLM.

Если пакет проверки подлинности — это NTLM. В этом случае **** монитор для длины ключа не равен 128, так как все Windows операционные системы, начиная с Windows 2000, поддерживают 128-битную длину ключа.

Если Logon Process не из списка доверенных процессов логона.

Мониторинг всех событий с полями и значениями в следующей таблице:

Событие 4625

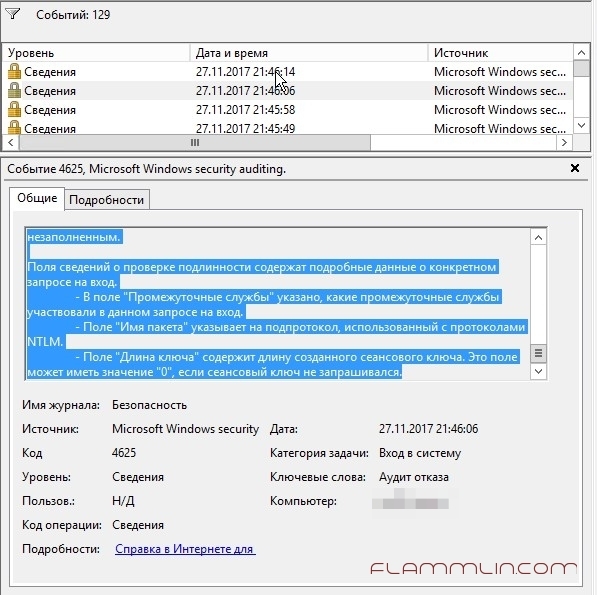

Уже с год наблюдаю ошибку в логах 4625, ошибка связанная с попыткой входа по RDP. Но к сожалению в логах увидеть кто и откуда не представляется возможным.

В логах постоянно вот такая штука появлялась:

Учетной записи не удалось выполнить вход в систему. Субъект: ИД безопасности: NULL SID Имя учетной записи: — Домен учетной записи: — Код входа: 0x0 Тип входа: 3 Учетная запись, которой не удалось выполнить вход: ИД безопасности: NULL SID Имя учетной записи: АДМИНИСТРАТОР Домен учетной записи: Сведения об ошибке: Причина ошибки: Неизвестное имя пользователя или неверный пароль. Состояние: 0xC000006D Подсостояние: 0xC000006A Сведения о процессе: Идентификатор процесса вызывающей стороны: 0x0 Имя процесса вызывающей стороны: — Сведения о сети: Имя рабочей станции: — Сетевой адрес источника: — Порт источника: — Сведения о проверке подлинности: Процесс входа: NtLmSsp Пакет проверки подлинности: NTLM Промежуточные службы: — Имя пакета (только NTLM): — Длина ключа: 0 Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена. Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe. В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой). В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход. Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным. Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход. — В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход. — Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM. — Поле «Длина ключа» содержит длину созданного сеансового ключа. Это поле может иметь значение «0», если сеансовый ключ не запрашивался.

Периодичность таких ошибок ничем не связана. Может за раз появиться только один раз, может наоборот под 200 штук набежать. По началу думал, что проблема в сети, мол клиент какой то лезет, но проверив методом исключений, я понял. Клиент был и был он снаружи, а это значит что мы имеем самый настоящий bruteforce.

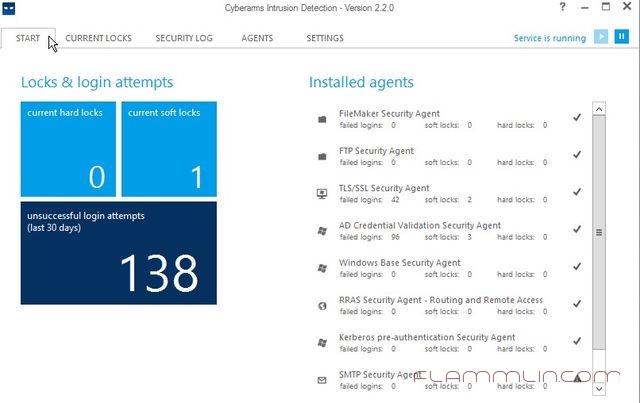

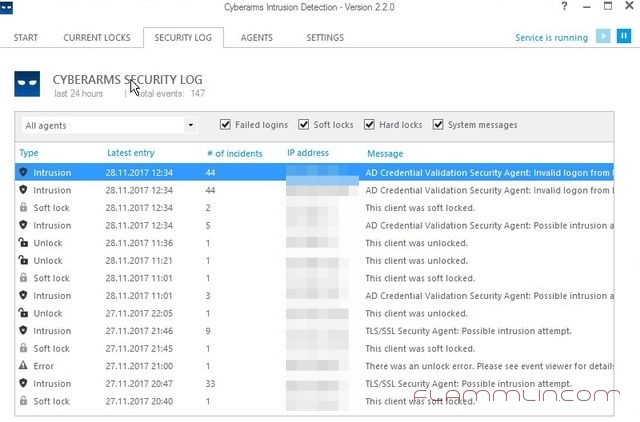

Помогла утилита Cyberarms IDDS, которая прекрасно смогла отобразить ip адрес недоброжелателя и окончательно понять, что он снаружи ломится на сервак.

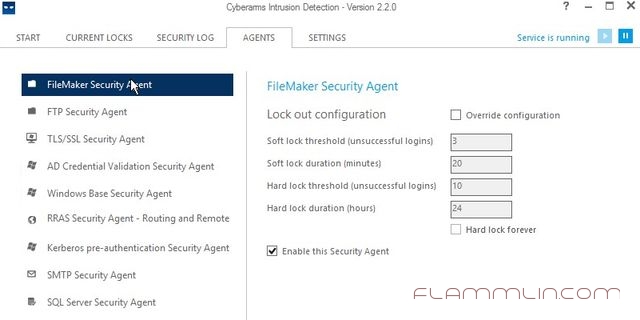

Программа достаточна проста в настройке и дополнительных знаний не требует. Необходимо сразу произвести настройку мониторинга присутствующих агентов и просто закрыть, так как программа работает как служба.

Не забываем проставлять напротив интересующих нас «служб» галочку Enable и жать кнопку Save.

В итоге работы получил вот такой отчет:

Cyberarms IDDS работает с правилами Windows FireWall и нежелательные лица добавляет туда.

Код события 4625 аудит отказа

Коллеги добрый день.

На одном из серверов появляется данное сообщение:

Учетной записи не удалось выполнить вход в систему.

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: fortest

Домен учетной записи: RUSSLAVBANK

Сведения об ошибке:

Причина ошибки: Ошибка при входе.

Состояние: 0xc00002ee

Подсостояние: 0x0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля “Субъект” указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба “Сервер”, или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле “Тип входа” указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях “Сведения о процессе” указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля “Сведения о сети” указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

– В поле “Промежуточные службы” указано, какие промежуточные службы участвовали в данном запросе на вход.

– Поле “Имя пакета” указывает на подпротокол, использованный с протоколами NTLM.

– Поле “Длина ключа” содержит длину созданного ключа сеанса. Это поле может иметь значение “0”, если ключ сеанса не запрашивался.

Что мы сделали:

Подняли уровень домена и леса до Windows Server 2008 R2

Мы точно не знаем, связано это с этим или нет. Но после данной операции клиенты на которых установлена Windows XP SP3 (SP2) не могут подключиться к серверу (Windows Server 2008 R2)

Пользователи Windows 7 (Windows Server 2008 \ 2008 R2) могут подключиться.

На сервере нечего не делали, никаких Firewall между клиентом и сервером нет.

Наверное что-то с политикой. Типо подписывания SMB или что-то ещё.

С клиентов Windows XP можем подключиться к этому серверу по RDP и по SMB (видим шары)